- Принцип скрытого майнинга

- Способы заражения

- Скрытый майнинг: Опасные программы

- PowerGhost

- BadShell

- Facexworm

- WinstarNssmMiner

- CoinMiner

- Криптомайнеры на GitHub

- Использование уязвимости rTorrent

- Скомпрометированные роутеры MikroTik

- Популярные и опасные программы для незаконного майнинга

- Браузерные плагины для блокировки рекламы

- Методы защиты

- Стандартный «Диспетчер задач»

- Криптомайтинг как часть жизненного цикла заражённых серверов

- Что такое криптоджекинг

- Cryptojacking новый способ майнинга криптовалюты.

- Чем скрытый майнер опасен для компьютера

- Какие перспективы имеет скрытый майнинг криптовалют?

- Советы пользователям для обеспечения безопасности сбережений в криптовалюте

- Как это работает?

- Как происходит заражение

- Почему майнер работает в скрытом режиме?

- Скрытый криптомайнинг на смартфонах и планшетах

- Итоги

- Заключение

Принцип скрытого майнинга

Чаще всего оборудование заражают фишинговые вирусы, троянские коды, «черви». Благодаря им, ПО проникает в операционные системы, начинает процесс изменения параметров для добычи монет. Пользователь про это ничего не знает.

Способы заражения

Прямая подсадка. Такой способ сейчас почти не используют, но тем не менее, он встречается. Программу для майнинга ставят на учебные ПК, компьютеры компаний сами сотрудники, или кто-то из приглашенных поработать на них.

Через запуск файлов. Запускается программа, которая была «вшита» в патч компьютерной игры, взломанной пиратской версии ПО. После установки она начинает менять параметры ОС, перенаправляя часть его мощности для добычи монет.

Через удаленный доступ по сети. Этот способ считается наиболее сложным, но и одновременно самым эффективным. Распознать майнинг в таком случае крайне сложно, поскольку он не вызывает чрезмерную нагрузку оборудования. К тому же вирус майнер может начать процесс размножения, захватывая другие ПК и устройства. Есть сейчас и такие, что научились скрыто майнить на Андроид, и их количество будет только расти.

Когда-то обнаружить скрытых майнеров было просто, но теперь поиск крайне сложен. Чтобы проверить компьютер на скрытого майнера, надо потратить много времени, нужен еще и опыт в этой области.

Многие вредоносные файлы маскируются по системные, запускаются в то время, когда пользователь не работает. Некоторые стали настолько «умными», что ожидают момент, когда начать процесс скрытой добычи монет, не привлекая внимания пользователя. Такие программы иногда не могут определить даже антивирусы от майнинга.

Какие могут быть признаки того, что ПК или иное оборудование заражено?

Чтобы определить майнинг скрытого вида, придется постараться. Самым явным признаком того, что система поражена, считается резко сниженная скорость работы оборудования, или ПК неожиданно осуществляет перезапуск, начинает очень много потреблять энергии, когда программы используются по минимуму.

Скрытый майнинг: Опасные программы

Большинство схем установки вредоносов не новы. Фактически это те же методы, которые применяются для инфицирования другими типами вредоносных программ, такими как Ransomware или Adware. Вот несколько реальных примеров:

PowerGhost

В отчете CyberThreatAlliance описывается PowerGhost как скрытая вредоносная программа, которая сначала использует приёмы фишинга для установки в системе, затем крадет учетные данные Windows и, наконец, пытается отключить антивирусное программное обеспечение и конкурирующие криптоминеры. Этого зловреда сложно обнаружить, так как он не загружает файлы в систему, а работает на сервере жертвы. Сам же он отслеживает движение мыши и приостанавливает деятельность по добыче, позволяя избежать обнаружение несанкционированного процесса, снижающего производительность ОС.

BadShell

BadShell тоже использует процессы Windows для своей грязной работы. Обнаружила программу компания Comodo Cybersecurity. Утилита внедряется в работающий процесс, включая планировщик задач, чтобы обеспечить постоянное своё майнинг-функционирование.

Facexworm

Фактически это вирус в виде расширения для браузера Chrome, который использует Facebook Messenger для заражения компьютеров. Впервые вредоносное ПО было замечено Лабораторией Касперского в 2017 году. Изначально Facexworm только доставлял рекламу, но позднее группа Trend Micro открыла и множество других функций Facexworm, предназначенных для криптобирж и способных доставлять код скрытого майнинга. Сегодня им по-прежнему применяются зараженные учетные записи Facebook для доставки вредоносных ссылок. Кроме того, он способен похищать учетные записи и учетные данные, что позволяет внедрить и в эти веб-страницы код криптоджекинга.

WinstarNssmMiner

Год назад группа 360 Total Security идентифицировала криптомайнер, назвав его WinstarNssmMiner. При попытке удалить зловреда пользователей ждал неприятный сюрприз — устройство выдавало экран смерти. WinstarNssmMiner делал это, запуская процесс svchost.exe с внедренным в него кодом и устанавливая атрибут процесса как CriticalProcess. Поскольку компьютер рассматривает его как критический процесс, он рушится после его удаления. Интересно, что после проникновения на компьютеры жертв эта вредоносная программа пытается найти любое мощное антивирусное программное обеспечение, такое как Kaspersky, Avast. Если вредоносная программа найдена, она автоматически закроется, чтобы избежать прямой конфронтации.

CoinMiner

CoinMiner — общеизвестный, весьма действенный и распространенный пример скрытого майнинга. Внедряясь CoinMiner проверяет наличие процесса AMDDriver64 в системах Windows. В состав вредоносного ПО CoinMiner входят два списка: $ malwares и $ malwares2, которые, как известно, содержат имена процессов других криптомайнерв. Затем он убивает эти процессы, т.е.своих конкурентов.

Криптомайнеры на GitHub

В прошлом году исследовательская группа Avast Software сообщила, что GitHub используется в качестве хоста для заражения вредоносными утилитами. Злоумышленники находят законные проекты, из которых создают клон проекта. Затем вредоносная программа скрывается в структуре каталогов. Далее, используя схему фишинга, побуждают людей загружать это вредоносное ПО, например, с помощью предупреждения об обновлении своего Flash-плеера.

Использование уязвимости rTorrent

Исследователи Cryptojackers обнаружили уязвимость неправильной конфигурации rTorrent, которая оставляет некоторые клиенты rTorrent доступными без аутентификации для связи XML-RPC. Они сканируют интернет на наличие открытых клиентов и устанавливают на них криптомайнер Monero. Пользователям rTorrent нужно обязательно убедиться, что их клиенты не принимают внешние подключения.

Скомпрометированные роутеры MikroTik

В сентябре прошлого года специалисты из Bad Packets отследили более 80 криптокампаний, нацеленных на маршрутизаторы MikroTik, что говорит о взломе сотен тысяч устройств. В этих атаках использовалась известная уязвимость CVE-2018-14847. Не все пользователи MikroTik обновили ПО, которое закрыло этот бэкдор. Так что, поскольку MikroTik производит маршрутизаторы операторского уровня, то злоумышленники имели широкий доступ к системам, которые могли быть ими заражены скрытым майнигом.

Популярные и опасные программы для незаконного майнинга

Каждый день хакеры создают новые вирусы. Среди них встречаются довольно опасные виды, способные уничтожить железо пользователей (раньше о таком можно было читать только в какой-нибудь киберпанковской фантастике).

- Linux.BtcMine. Гибридный троян, который майнит криптовалюту Монеро (XMR). Был обнаружен командой Dr.Web. Вирус поражает операционные системы Linux, Android. Проникая на компьютер он может распространяться на другие устройства, удалять антивирусные программы и дублировать себя на жёстком диске. Используя слабости гаджета (CVE-2016-5195 и CVE-2013-2094) он получает доступ на запись в память и права администратора.

- CoinHive Miner. Браузерный майнер, который добывает Monero (XMR), Dashcoin (DASH), DarkNetCoin (DNET). Аферисты используют подозрительные сайты для его распространения. Когда вирус пропишется в браузер, он начнёт добывать монеты, подключая пользователей к сайту «coin-hive.com/lib/coinhive.min.js.» (ссылка может меняться).

- Power Ghost. Программа использует принцип фишинга, чтобы загрузиться в систему. Затем крадёт данные и уничтожает антивирусные программы. Обнаружить его тяжело, но можно. Так как он использует сервер пользователя для своей деятельности. Он следит за движениями мышки и может в любой момент отключиться, чтобы не быть обнаруженным.

- BadShell. Вирус был обнаружен компанией Comodo Cybersecurity. Плагин внедряется во все работающие процессы (в том числе и планировщик заданий). Таким образом, он паразитирует на компьютере жертвы.

- JSEcoin. Программа является лицензированной и легальной. Но её используют хакеры для своего обогащения. Она загружает процессор по максимуму. Вшитый троян load.jsecoin.com обладает возможностями сохранять информацию о пользователях и рассылать спам на основе запросов. Он так же открывает путь для других вирусов, добывает Bitсoin (BTC), Monero (XMR) и другую криптовалюту.

- Miner Bitcoin Пользователи, не занимающиеся криптовалютами и не играющие в требовательные игры, обычно загружают процессор максимум на 20 %. Попавший в систему Miner Bitcoin повышает этот показатель до 80 или даже 100 %. Программа открывает доступ к скрытым конфиденциальным данным и способствует взлому электронных кошельков. Распространяется угроза нередко через Skype или при скачивании из сомнительных источников документов или изображений.

- EpicScale «Зараза», обнаруженная пользователями uTorrent. Владельцы системы даже не стали отпираться, только заявили, что заработанные путем спрятанного майнинга финансы переводятся на благотворительные цели. Людей возмутило, что их не уведомили о незаконном использовании ресурсов. Немного позже в аналогичный скандал оказался втянут другой популярный трекер, PirateBay. Самое неприятное, что EpicScale чрезвычайно трудно удалить с компьютера — его скрытые файлы все равно остаются в системе.

- JS/Coin Miner Майнер, внедряющий собственные скрипты в браузер клиента. В группе риска находятся сайты, на которых человек гарантированно проведет много времени: ресурсы с фильмами, флеш-игрушками или книгами. Нагрузка идет на процессор, а обнаружить троян можно в списке скриптов, запущенных на странице.

Браузерные плагины для блокировки рекламы

Компьютерные пользователи сталкиваются с явлением, когда их компьютер используется для скрытой добычи криптомонет при посещении некоторых сайтов, где автоматически запускается скрипт для начала майнинга. Поэтому лучше пользоваться проверенными интернет-ресурсами и стараться избегать посещения незнакомых и подозрительных сайтов.

Для того чтоб обезопасить компьютер от этой проблемы можно использовать специальные плагины для браузера, позволяющие избавится от интернет-рекламы. Эти программы помогают не только отсеять рекламу, но и оградить юзера от автоматических скриптов, из-за которых компьютер начинает загружаться на полную.

Среди этих плагинов самым популярным является Adblock. Это приложение простое в использовании и отличается легкостью настройки. Благодаря этим свойствам каждый юзер сможет настроить работу рекламного блокировщика согласно своим предпочтениям.

Сторонний софт безусловно, поможет понять, как обнаружить и даже обезвредить вредоносное ПО, но все же лучше предупредить проблему чем пытаться с ней борется и уж, тем более устранять последствия действия таких программ.

Методы защиты

В том случае если речь идет об онлайн-майнинге с помощью интернет-браузера, то существуют специальные плагины, с чьей помощью можно узнать майнит ли ПК при входе на определенный сайт криптовалюту. К таким приложениям можно отнести No Coin и Mining Blocker. Они просты в установке и настройке. Скачать такие плагины можно через официальный магазин приложений Google Chrome.

Для предотвращения возможности установки скрытого криптодобытчика на компьютер следует регулярно обновлять операционную систему, а также антивирусное программное обеспечение

Важно понимать, что антивирусное ПО помогает убрать различные вредоносные программы в том числе скрытые майнеры

При этом далеко не всегда антивирусы могут обнаружить криптомайнер на компьютере пользователя, но они способны гарантированно отследить программного дроппера, который смог скрыто инсталлировать майнер на ПК. Помимо использования антивируса и регулярной проверки с его помощью дискового пространства компьютера, стоит избегать посещения подозрительных сайтов, скачивания нелицензионного программного обеспечения, а также переходу по ссылкам из папки «спам» в электронной почте.

Использование официального лицензионного софта поможет избежать скрытой установки программы для добычи криптовалюты. Скачивание взломанных программ или же специальных «кряков» для них реально может закончиться печально, ведь майнеры способны привести к перегреву процессора и видеочипа видеокарты, что чревато их поломкой.

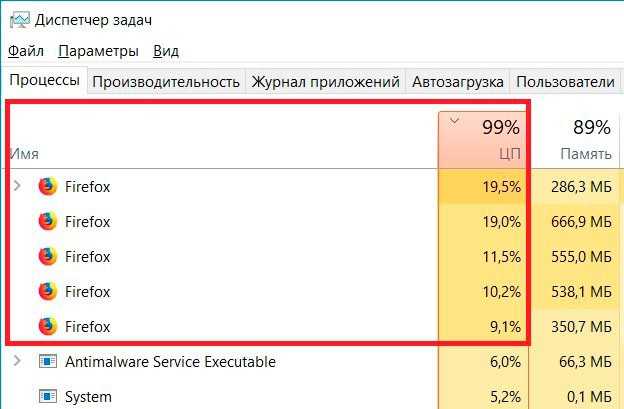

Стандартный «Диспетчер задач»

Стоит отметить, что есть еще такое явление как интернет майнинг. То есть в данном случае Вы не скачиваете приложения, а подвергаетесь риску, просматривая сайты, на которых установлены вредоносные скрипты. Таких ресурсов в сети очень много. В основном — это страницы с многотысячной аудиторией (торренты, пиратские онлайн-кинотеатры). Во время посещения таких страниц, Ваш ПК может сильно нагружаться.

Для блокировки советую использовать расширение Google Chrome – No Coin

Поэтому стоит открыть диспетчер задач, используя сочетание клавиш Ctrl + Esc + Shift , и сразу же обратить внимание на браузер. Если у вас открыто несколько вкладок, но при этом нагрузка на процессор и оперативную память, диск достигает 80 -100%, то попробуйте закрыть все сайты и посмотреть, как это повлияет на нагрузку

Вдруг ситуация сразу же изменится в лучшую сторону, значит дело было во вредоносном ресурсе, который содержит скрипт майнинга.

О подобном явлении и методах борьбы с ним я рассказывал в видео на канале IT Техник:

Если браузер не запущен, но нагрузка всё равно высокая, откройте диспетчер задач и понаблюдайте за процессами, которые ведут себя необычно (потребляет много ресурсов). При этом старайтесь ничего не делать (двигать курсор, открывать/закрывать окна и т.д.). Возможно, это системные задачи, к примеру, обновление Windows, которые прекратят свою активность через 5-10 минут. Но вдруг название процесса вам неизвестно, сначала советую воспользоваться поисковой системой Google или Яндекс, чтобы узнать побольше. Вполне вероятно, что вы имеете дело со скрытым майнером.

Еще один важный момент: некоторые вирусы-майнеры способны воздействовать на диспетчер задач, закрывая его через 30 секунд или одну минуту после запуска, или же вообще блокируют его открытие. Если такое происходит, значит вероятность 99.9 процентов, что вас майнят.

- В подобных ситуациях советую перейти на вкладку «Подробности», отыскать в первом столбике нужный элемент и записать его имя, просмотреть описание;

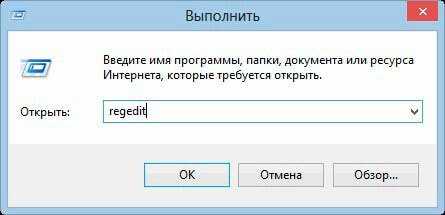

- Затем переходим в редактор реестра, вызвав консоль «Выполнить» (сочетанием клавиш Win+R) и вводим команду:

regedit

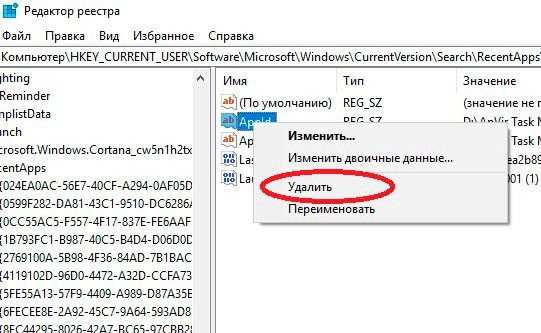

В открывшемся окне переходим в главное меню «Правка» и кликаем по пункту «Найти…». Вводим в форму искомое название вредоносного элемента:

Когда отобразиться результаты в правой части редактора, стоит удалить их поочередно. Но делать это стоит только при 100% уверенности в своих действиях. В обратном случае, рекомендую обратиться за помощью к специалистам, знающим своё дело:

Криптомайтинг как часть жизненного цикла заражённых серверов

Присутствие в системе группы, занимающейся майнингом криптовалюты, свидетельствует о серьёзной проблеме, которую часто упускают из внимания. Злоумышленники, которые занимаются компрометацией серверов и продажей доступа к ним (Access-as-a-Service), не брезгуют и майнингом криптовалюты, хотя и не в качестве основного источника дохода. Они устанавливают софт для майнинга, чтобы зарабатывать даже на простаивающих в ожидании покупателей серверах.

Таким образом, наличие вредоносных программ для майнинга криптовалют следует рассматривать не только как признак плохой кибергигиены в компании, но и как канарейку в угольной шахте: обнаружение майнера — последняя возможность для жертвы быстро принять меры, поскольку вероятность того, что в ближайшее время доступом к серверу воспользуются более злонамеренные группы, и последствия будут намного хуже.

Что такое криптоджекинг

Майнинг он на то и скрытый, что о нём никто не знает, разве что хакер. Весь принцип криптоджекинга строится на том, что ресурсы ПК ничего не подозревающего юзера используются в целях мошенников. Прямого вреда скрытый майнинг не несёт, но компьютер начинает тормозить.

Ввиду высокой сложности майнинга Биткоина, добывать его на пользовательских устройствах бессмысленно. Чаще всего хакеры майнят альткоины, первую строчку среди которых занимает Monero. В среде криптоджекинга Монеро настолько популярная монета, что примерно 5 процентов её общего объёма добыто с помощью скрытого майнинга. Противодействие силовых органов и расследования компаний кибербезопасности не пугают преступников.

Cryptojacking новый способ майнинга криптовалюты.

Появился абсолютно новый способ мошенничества на ниве добычи криптовалюты. Способ добычи криптовалюты без согласия пользователя браузера можно смело добавлять в список невидимых интернет-угроз.

Присоединение к классическим фаворитам, таким как рекламное ПО и шпионское ПО, представляет собой новую, сложную угрозу, называемую «cryptojacking», которая тайно использует ваш ноутбук или мобильное устройство для добычи криптовалюты при посещении зараженного сайта.

Злоумышленники не новы сами по себе, но криптоджекинг в последние несколько недель буквально на пике популярности, потому что он использует умный подход.

Плохим парням нет необходимости скрывать программное обеспечение на вашем компьютере, чтобы добиться успеха.

Вместо этого новейшее изобретение в технике Javascript JavaScript обычно используется как встраиваемый язык для программного доступа к объектам приложений. Наиболее широкое применение находит в браузерах как язык сценариев для придания интерактивности веб-страницам

начинает работать мгновенно при загрузке инфицированной веб-страницы.

Невозможно сразу заметить, что на странице есть скрытый компонент для получения криптовалюты, и вы, вероятно, даже не обратите внимание на изменение производительности компьютера

Идея cryptojacking сформировалась в середине сентября 2017 года, когда компания под названием Coinhive дебютировала сценарий, который мог начать добывать криптовалюту Monero при загрузке веб-страницы.

Сайт Pirate Bay torrenting быстро включил этот скрипт в свой код для сбора средств, и в течение нескольких недель появилась масса подражателей Coinhive.

Хакеры даже нашли способы внедрить сценарии на веб-сайты, такие как Politifact.com и Showtime, без ведома собственников, зарабатывая деньги для себя от трафика другого сайта.

Исследователи безопасности заметили, что резко возрастает загрузка процессора после перехода на криптографические страницы.

Чтобы защитить себя от криптоджекинга, вы можете добавить подозрительные сайты, или те которые вы уже знаете, в применяемые в браузере инструменты блокировки рекламы.

Чем скрытый майнер опасен для компьютера

Устанавливается скрытый майнер следующими способами:

• ботнет часто присутствует в скачиваемых пользователем файлах (торрентах, играх, программах для бесплатного скачивания и других);

• некоторые посещаемые сайты могут иметь программы для подключения скрытого майнинга;

• спам-рассылки могут содержать источники для подключения ботнетов;

• сотрудники компаний могут установить майнер непосредственно на рабочий компьютер и использовать его мощности в личных целях.

Присутствие вируса-майнера на компьютере может принести следующие негативные последствия.

— Компьютер, работая большинство времени на максимальных нагрузках, ограничивает срок службы процессора, видеокарты, оперативного запоминающего устройства. Система охлаждения, постоянно работающая на критическом режиме, не справляется с обеспечением требуемого теплового режима. Базовые элементы компьютера перегреваются и могут выйти из строя.

— Во время выполнения собственных задач при работе на компьютере пользователь ограничивается в его производительности, так как большая часть мощности задействована в майнинге. Медленная работа компьютера может быть вызвана присутствием на нем ботнета.

— Скрытый майнер это троянская вредоносная программа, которая проникает как легальное ПО. Такой вирус может иметь доступ к личным данным пользователя. Это уже прямая угроза в краже данных о паролях и электронной финансовой информации.

Какие перспективы имеет скрытый майнинг криптовалют?

Большинство аналитиков уверены, что в ближайшие два года проблема скрытого майнинга будет оставаться актуальной. Найти эффективный способ ее решения очень сложно.

Пользователи, знающие о скрытом майнинге или работающие на криптовалютном рынке, используют защитные программы и утилиты

Но большинство людей не знают ни о проблеме, ни о мерах предосторожности. А значит, становятся легкими мишенями для мошенников

Но специалисты полагают, что из-за возросшего масштаба проблемы и участившихся атак на корпоративный сектор скрытый майнинг получит максимальную огласку.

Кроме того, противостоянием криптоджекингу занимаются ведущие разработчики ПО и даже государственные специалисты в сфере кибербезопасности. Работа в этом направлении уже ведется в США, Великобритании, Германии и других развитых странах.

Так что есть все основания полагать, что через несколько лет масштаб проблемы существенно уменьшится. Как уменьшится и легкость скрытого майнинга. Уже сейчас злоумышленникам приходится прикладывать все больше усилий, чтобы зарабатывать на чужих вычислительных мощностях.

Дело в том, что сложность майнинга большинства криптовалют растет, и, чтобы сохранить прибыль, нужно постоянно подключать к процессу все больше компьютеров. Вполне вероятно, что через год-два скрытый майнинг станет вообще нерентабельным.

Для мошенников-одиночек он нерентабелен и сейчас. Если несколько лет назад еще можно было втихую подключаться к компьютерам и красть чужой хешрейт, то сегодня работать в одиночку очень сложно. Простые майнер-боты, которые можно скачать в интернете, легко блокируются антивирусным ПО. А сложные боты еще нужно уметь создать.

По словам специалистов, большинство успешных атак проводится целыми группами. Одни члены группы занимаются разработкой вредоносного ПО, а другие – его распространением и внедрением.

Многие эксперты говорят о пяти-шести основных группах, которые в прошлом году заработали на скрытом майнинге около семи миллионов долларов и продолжают свою деятельность и сегодня. Правда, теперь они встречают серьезный отпор.

Например, в марте этого года сорвалась крупная атака, запланированная одной из этих групп. Инженеры из Microsoft вовремя заметили и предотвратили атаку, а пользователи с установленной программой Windows Defender вообще о ней не узнали. Они были защищены от майнер-ботов автоматически.

Поэтому тем, кто хочет зарабатывать на криптовалюте, гораздо целесообразнее заниматься обычным честным майнингом. Тем более, что некоторые популярные криптовалюты (например, Monerо или ZCash) вполне доступны в этом плане.

Кроме того, многие альткоины уже используют или планируют использовать PoS-майнинг, при котором вычислительная мощность оборудования вообще не имеет значения.

Советы пользователям для обеспечения безопасности сбережений в криптовалюте

Яков Гродзенский:

«Что касается безопасности биткоин-кошельков, хранящихся на вашем компьютере, то советы, которые можно дать, довольно просты: хранить кошелек на зашифрованном диске, не хранить все деньги в одном кошельке, а распределить их между несколькими кошельками и сервисами (в том числе с использованием гибридных – таких как blockchain.info). Также необходимо установить максимально сложный пароль для доступа к кошельку, использовать на компьютере обновляемые антивирусы с функционалом защиты от целевых атак и поведенческим анализом, не отключать файрволл, не вестись на социальный инжиниринг и не открывать фишинговые письма, по вине которых на компьютер может быть загружен кейлоггер или другая вредоносная программа».

Евгений Койнов:

«Начиная работать с криптовалютой, каждый должен посчитать соотношение премия/риск, и если это приемлемое значение – действовать. Рядовой пользователь может применять закрытые виртуальные машины с операционными системами, менее подверженными заражению, электронные кошельки, хранящие ключи внутри защищенного ядра, кошельки с множественной подписью и хорошо аудированные смарт-контракты.

При всем этом нельзя забывать, что стопроцентной надежности нет и не будет ни при работе с криптоактивами, ни с традиционными финансовыми операторами. Бояться угроз стоит, но намного более эффективной будет грамотная работа с ними».

Алексей Носков:

«Если говорить о сохранности денежных средств, то значительно снизить риски могут физические кошельки в офлайне с минимальными циклами синхронизации из защищенных сегментов сети.

Сохранить анонимность поможет отказ от тех покупок, при совершении которых необходимо заполнять персональные данные, например, билетов на самолет».

Михаил Кондрашин:

«Только реализуя меры, направленные на уменьшение количества этих видов атак, пользователи могут быть уверены, что не станут жертвами злоумышленников. Инциденты в этой сфере также подчеркивают необходимость надежной защиты онлайн-счетов, так как лишь одна только скомпрометированная учетная запись может привести к огромным потерям как для компании, так и ее клиентов. Сохранность денежных средств и безопасность транзакций могут обеспечить мультиподпись и двухфакторная аутентификация».

Как это работает?

Алгоритм работы таких вирусов весьма прост. Программа осуществляет скрытый запуск майнера и подключается к пулу для майнинга, на котором происходит добыча криптовалют. Данные действия ощутимо грузят процессор. Основной задачей софта является получение денег за несанкционированное использование чужих вычислительных мощностей. Мошенник получает заработанную жертвами криптовалюту прямо на свой кошелёк. Пулы в такой схеме можно считать идеальным способом создания подобных ботнетов, ведь большинство пулов поддерживает неограниченное количество подключенных к одному адресу пользователей и их принадлежность не требуется никому доказывать. А при наличии ботнета из сотен компьютеров можно легко использовать даже самые крупные пулы с высокой минимальной суммой вывода заработанных средств.

Как происходит заражение

Специалисты по безопасности выделяют несколько основных причин заражения ботнетом. Обычно такие вирусы попадают в компьютер по следующим причинам:

- Скачивание и запуск файлов из интернета. Хакеры находят множество способов распространения своих программ и встраивают их в раздачи на сомнительных сайтах.

- Физический контакт с заражённым устройством. Также можно «подцепить»» такое ПО, используя чужие флешки и другие устройства для хранения и передачи информации.

- Несанкционированный удалённый доступ. Классический удалённый взлом также используется для заражения и по сей день.

В сети можно найти много новостей о том, как люди пытались использовать скрытый майнинг на работе, заражая целые офисы. Известные и случаи попыток распространения вредоносного ПО для майнинга через Телеграм.

Почему майнер работает в скрытом режиме?

Другой вопрос заключается в том, как такому вирусу получается оставаться необнаруженным и как определить его наличие. Весь секрет состоит в том, что на компьютер он попадает вместе с какими-то файлами и документами, а его установка происходит в тихом режиме. Процесс добычи криптовалюты прячется под одну из служб Windows или не отображается вообще. Другая интересная особенность современного майнера заключается в том, что его работа прекращается при увеличении нагрузки. Делается это для уменьшения торможения и, соответственно, риска быть обнаруженным. Может показаться, что хакеры существенно теряют прибыль, но такой подход безопасней для них при наличии большой сети взломанных ПК.

В отдельных случаях система даже сокрывает исходный код вируса, который автоматически восстанавливает его запуском bat на устройстве в случае удаления. В таких ситуациях процесс лечения может сильно затянуться и потребовать куда более серьёзных мер.

Скрытый криптомайнинг на смартфонах и планшетах

По сути, смартфоны и планшеты, работающие под управлением мобильных операционных систем, являются портативными компьютерами. По этой причине опасности, свойственны обычным ПК также могут подстерегать пользователей портативных «умных» гаджетов. В таких обстоятельствах следует выяснить, как узнать было ли устройство заражено скрытым криптомайнером.

Так, регулярно сотрудники Google удаляют из магазина приложений play market приложения и игры, которые заставляют устройства без ведома их хозяев заниматься добычей криптомонет.

В этом случае также помогут антивирусные программы. Они работают по тому же принципу, что и на персональных компьютерах. Для повышения безопасности смартфона или планшета можно использовать платные антивирусов, оснащенные большим количеством инструментов для защиты устройств от вредоносных программ.

Кроме того, тут также следует быть осторожным с установкой софта и игр не из официальных источников. Взломанные программ, равно как и всевозможные кряки, могут быть опасными для гаджетов ввиду того, что в их установщик нередко вшивают мобильные криптомайнеры для добычи десятка цифровых монет.

Итоги

Если человек не знает как понять, что ПК или смартфон заражен вредоносным ПО, которое в скрытом режиме использует ресурсы устройства для добычи криптовалюты, то ему достаточно просто скачать полную платную версию антивируса. Этот совет актуален для тех юзеров у кого наблюдается резкая просадка в производительности ПК или смартфона, что может свидетельствовать об активности скрытых криптодобытчиков

Главное оружие в борьбе с этим опасным софтом является внимательность и осторожность

Заключение

Поскольку криптовалюта Bitcoin крайне популярна для заработка, а в новостях Биткоина обсуждают повышение стоимости монеты, стоит предположить, что количество желающих добыть btc любым способом, будет предостаточно. Пользователи должны быть крайне внимательными при использовании неизвестного ПО.

Необходимо регулярно проводить проверку, чтобы вовремя выявить и удалить вредоносное ПО, занимающееся скрытым майнингом. В противном случае можно перегрузить cpu вплоть до его полного выхода из строя. Если пользователи не будут принимать меры, тогда хакеры смогут легко заразить оборудование, добывать монеты, а потом выводить их на обменники, пряча в кошелек.

Достаточно лишь немного усилий, чтобы предотвратить заражение и не дать злоумышленникам возможности обогатиться за чужой счет!

Подписывайтесь на Телеграм канал, чтобы всегда быть в курсе самых последних и горячих новостей @like_freedman

голоса

Рейтинг статьи

![Вирус майнер – как обнаружить и удалить [полное руководство]](http://sli24.ru/wp-content/uploads/9/5/5/955c8df3c5f3e424a9be03be9ab6cc3f.jpeg)